- Forfatter Jason Gerald gerald@how-what-advice.com.

- Public 2024-01-02 02:51.

- Sist endret 2025-06-01 06:07.

Er du bekymret for sikkerheten til nettverket ditt eller andres nettverk? Et av grunnleggende om nettverkssikkerhet er å sørge for at ruteren din er beskyttet mot inntrengere. Et av de grunnleggende verktøyene som kan brukes til å sikre det, er Nmap eller Network Mapper. Dette programmet vil skanne målet og rapportere åpne og lukkede porter. Nettverkssikkerhetseksperter bruker dette programmet til å teste nettverkssikkerhet. For å lære hvordan du bruker programmet, les denne wikiHow -artikkelen.

Steg

Metode 1 av 2: Bruke Zenmap

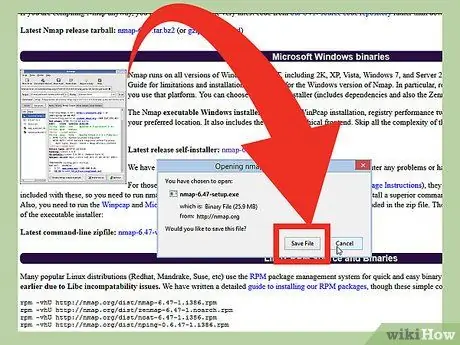

Trinn 1. Last ned Nmap -installasjonsfilen

Denne filen (filen) kan fås gratis fra utviklerens nettsted Nmap. Det anbefales at du laster ned Nmap -installasjonsfilen direkte fra utviklerens nettsted for å unngå virus eller falske filer. Den nedlastede Nmap -installasjonsfilen inneholder Zenmap -programmet. Zenmap er et grafisk grensesnitt for Nmap som hjelper nybegynnere med å skanne datamaskinene sine uten å måtte lære kommandolinjen.

Zenmap -programmet er tilgjengelig for Windows, Linux og Mac OS X. Du kan finne alle installasjonsfilene for alle operativsystemene på Nmap -nettstedet

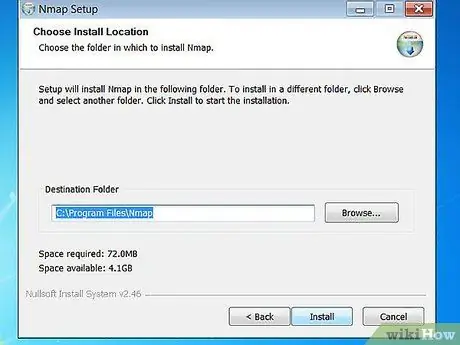

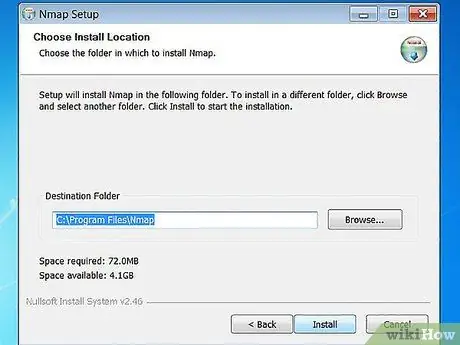

Trinn 2. Installer Nmap

Kjør Nmap -installasjonsfilen når den er lastet ned. Du blir bedt om å velge programkomponentene du vil installere. For å maksimere ytelsen til Nmap, anbefaler vi at du merker av for alle alternativene. Nmap vil ikke installere adware eller spyware.

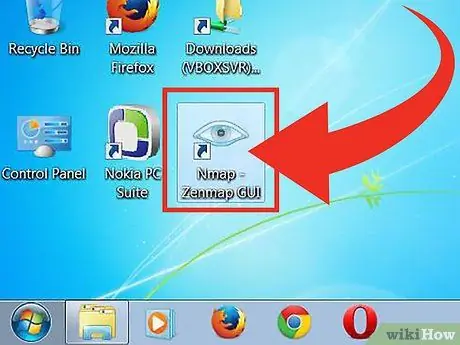

Trinn 3. Kjør programmet "Nmap - Zenmap GUI"

Hvis du bruker standardalternativet når du installerer Nmap, vil du se Nmap -ikonet på skrivebordet. Ellers kan du se etter dette ikonet i Start -menyen. Åpne Zenmap vil kjøre programmet.

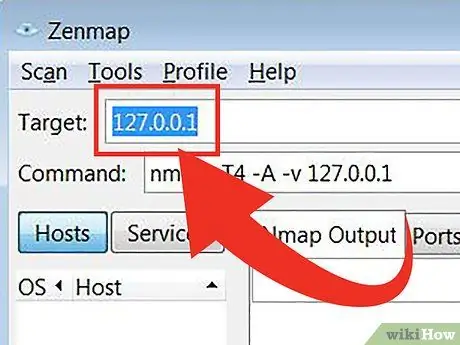

Trinn 4. Skriv inn målet du vil skanne

Zenmap -programmet gjør skanneprosessen enkel. Det første trinnet for å kjøre en skanning er å velge et mål. Du kan angi et domene (eksempel.com), IP -adresse (127.0.0.1), nettverk (192.168.1.0/24) eller en kombinasjon av disse målene.

Avhengig av intensiteten og målet for skanningen, kan det å bryte en Nmap -skanning bryte reglene som er angitt av internettleverandøren din og kan få deg i trøbbel. Vi anbefaler at du sjekker lokale lover og internettleverandørkontrakter før du kjører en Nmap -skanning på mål som stammer utenfor nettverket ditt

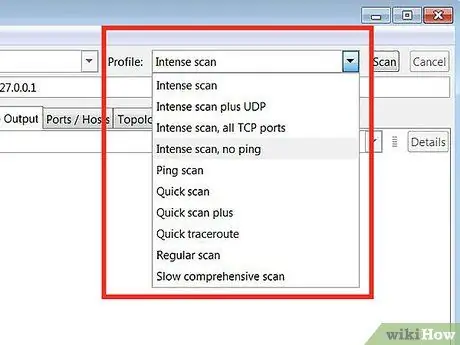

Trinn 5. Velg Profil

En profil er en forhåndsinnstilling som inneholder et sett med modifikatorer som definerer skannemålet. Denne funksjonen lar deg raskt velge skanningstype uten å måtte angi en modifikator på kommandolinjen. Velg en profil som passer dine behov:

- Intens skanning - Grundig utførte skanninger. Denne profilen inneholder deteksjon av operativsystem (operativsystem eller operativsystem), versjonsdeteksjon, skriptskanning (skript), traceroute og aggressiv skanningstid. Dette alternativet er en skanning som kan forstyrre systemet og nettverket.

- Ping -skanning - Denne skanningen brukes til å oppdage om målet har kommet inn i nettverket (online). Dette alternativet skanner ikke noen porter.

- Rask skanning - Denne skanningen er raskere enn vanlig skanning fordi dette alternativet har en aggressiv skanningstid og bare skanner utvalgte porter.

- Vanlig skanning - Dette alternativet er en standard Nmap -skanning uten endringer. Denne skanningen vil returnere pings og åpne porter til målet.

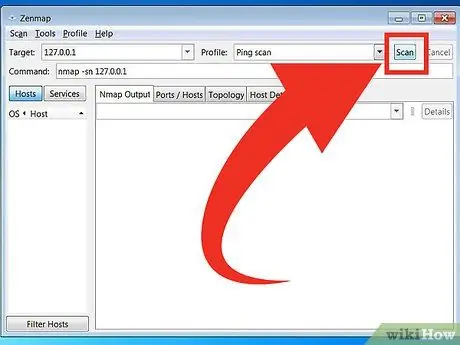

Trinn 6. Klikk på Skann for å starte skanningen

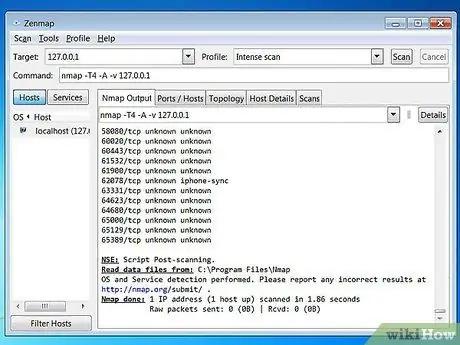

Skanningsresultater vises i sanntid i kategorien Nmap Output. Skannetiden varierer avhengig av den valgte skanneprofilen, avstanden mellom datamaskinen og målet og målnettverkskonfigurasjonen.

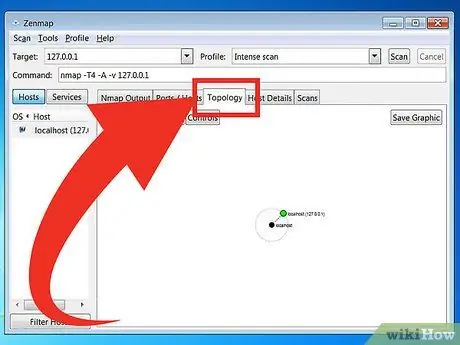

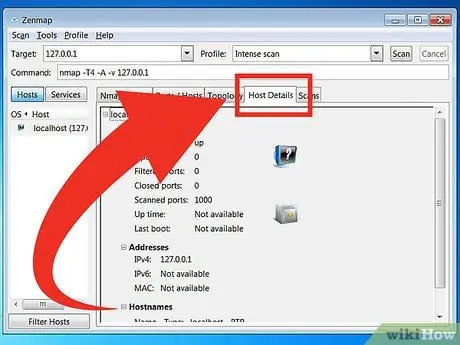

Trinn 7. Se skanneresultatene

Topologi - Denne fanen viser sporingen for skanningen du utførte. Du kan se hvor mange hopp (en del av banen som ligger mellom kilden og destinasjonen til dataene) som dataene går gjennom for å nå målet.

Vertsdetaljer - Denne fanen viser et sammendrag av dataene som er hentet fra målskanningen, for eksempel antall porter, IP -adresse, vertsnavn (vertsnavn), operativsystem og andre.

Skanninger - Denne fanen lagrer alle kommandoer (kommandoer) som ble aktivert i forrige skanning. Fanene lar deg raskt skanne mål på nytt med et bestemt sett med parametere.

Metode 2 av 2: Bruke kommandolinjen

Trinn 1. Installer Nmap

Før du bruker Nmap, må du først installere det slik at du kan kjøre det fra operativsystemets kommandolinje. Nmap -programmet er lite i størrelse og kan fås gratis fra Nmap -utviklerne. Følg instruksjonene nedenfor for å installere Nmap på operativsystemet:

-

Linux - Last ned og installer Nmap fra depotet ditt. Nmap er tilgjengelig i de fleste store Linux -lagre. Skriv inn følgende kommando basert på Linux -distribusjonen du har:

Kjør et enkelt Nmap Scan Trinn 8Bullet 1 - For Red Hat, Fedora og SUSE

- (64-biters)

- For Debian og Ubuntu

rpm -vhU

(32-biters) ELLER

rpm -vhU

sudo apt-get install nmap

For Windows - Installer Nmap -installasjonsfilen. Denne filen kan fås gratis fra utviklernettstedet Nmap. Det anbefales at du laster ned Nmap -installasjonsfilen direkte fra utviklerens nettsted for å unngå virus eller falske filer. Ved å bruke Nmap -installasjonsfilen kan du raskt installere kommandolinjeverktøyet Nmap uten å måtte pakke ut filene til den riktige mappen.

Hvis du ikke vil ha Zenmaps grafiske grensesnitt, kan du fjerne merket for Nmap -installasjonsprosessen

For Mac OS X - Last ned diskavbildningsfilen (en datafil som har innholdet og strukturen til et diskvolum) Nmap. Denne filen kan fås gratis fra utviklernettstedet Nmap. Det anbefales at du laster ned Nmap -installasjonsfilen direkte fra utviklerens nettsted for å unngå virus eller falske filer. Bruk installasjonsfilene i diskavbildningsfilen for å installere Nmap på datamaskinen. Nmap krever OS X versjon 10, 6 eller nyere.

Trinn 2. Åpne kommandolinjen

Nmap -kommandoen kjøres fra kommandolinjen, og skanneresultatene vises under kommandoen. Du kan bruke variabler til å endre skanningen. Du kan kjøre en skanning fra hvilken som helst mappe på kommandolinjen.

-

For Linux - Åpne Terminal hvis du bruker GUI for Linux -distribusjonen. Terminalplasseringen varierer avhengig av typen Linux -distribusjon.

Kjør et enkelt Nmap Scan trinn 9 Bullet 1 -

For Windows - Du kan åpne et kommandoprompt -vindu ved å trykke Windows -tasten + R og skrive inn "cmd" i feltet Kjør. Windows 8 -brukere kan trykke Windows -tasten + X og velge Kommandoprompt fra menyen. Du kan kjøre en Nmap -skanning fra hvilken som helst mappe.

Kjør et enkelt Nmap Scan Step 9Bullet2 -

For Mac OS X - Åpne Terminal -programmet som er i undermappen Verktøy i mappen Programmer.

Kjør et enkelt Nmap Scan trinn 9Bullet3

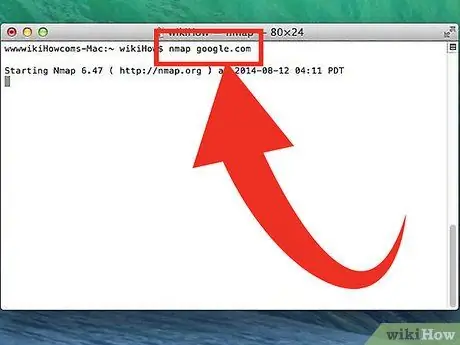

Trinn 3. Kjør en skanning på målporten

For å kjøre en grunnleggende skanning, skriver du inn

nmap

. Dette vil pinge målet og skanne porten. Denne skanningen er lett å oppdage. Skanningsresultatet vises på skjermen. Du må kanskje flytte vinduet opp for å se hele skanningen.

Avhengig av intensiteten og målet for skanningen, kan det å bryte en Nmap -skanning bryte reglene som er angitt av internettleverandøren din og kan få deg i trøbbel. Vi anbefaler at du sjekker lokale forskrifter og kontrakten til internettleverandøren du bruker før du kjører en Nmap -skanning på mål som stammer utenfor nettverket ditt

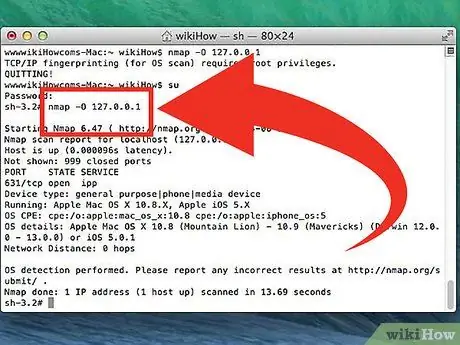

Trinn 4. Kjør den endrede skanningen

Du kan bruke kommandovariabler for å endre skanneparametrene slik at søkeresultatene vil ha mer eller mindre informasjon. Hvis du endrer skannevariabelen, endres interferensnivået som genereres av skanningen. Du kan legge til flere variabler ved å sette et mellomrom mellom hver variabel. Variabelen settes foran målet:

nmap

- - sS - Dette er en SYN -skanning gjort stille. Denne skanningen er vanskeligere å oppdage enn en standard skanning. Skanningen vil imidlertid ta lengre tid. Mange moderne brannmurer kan oppdage "-sS" -skanninger.

- - sn - Dette er en ping -skanning. Denne skanningen vil deaktivere portskanning og vil bare se etter verter som er logget på nettverket.

- - O - Dette er en skanning av operativsystemet. Denne skanningen vil prøve å finne målet operativsystem.

- - EN - Denne variabelen aktiverer flere vanlige skanninger: OS -deteksjon, versjonsdeteksjon, skriptskanning og traceroute.

- - F - Denne skanningen aktiverer hurtigmodus og reduserer antall skannede porter.

- - v - Denne skanningen viser mer informasjon i søkeresultatene, slik at du lettere kan forstå dem.

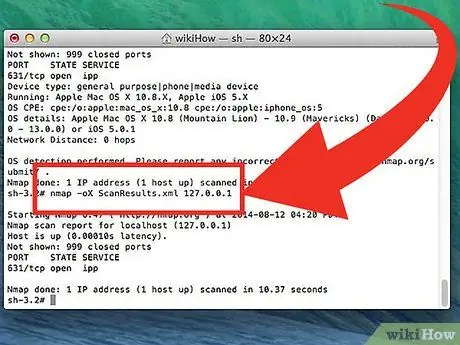

Trinn 5. Konverter skanneresultatene til en XML -fil

Du kan konvertere skanneresultatene til en XML -fil, slik at du enkelt kan se dem i hvilken som helst nettleser. For å gjøre dette må du bruke variabelen - okse og angi også XML -filnavnet. Følgende er et eksempel på kommandoen som ble brukt til å konvertere skanneresultatene til en XML -fil:

nmap -oX Søkeresultat.xml

XML -filen blir lagret i mappen der du lagret arbeidsfilen

Tips

- Hvis målet ikke svarer, kan du prøve å legge "-P0" til skanningen. Dette vil tvinge Nmap til å begynne å skanne selv om programmet tror at det valgte målet ikke kan bli funnet. Denne metoden er nyttig for datamaskiner som er blokkert av en brannmur.

- Vil du vite fremdriften i skanningen? Mens skanningen pågår, trykker du på mellomromstasten eller en hvilken som helst tast for å se fremdriften i Nmap -skanningen.

- Hvis skanningen tar veldig lang tid (tjue minutter eller mer), kan du prøve å legge "-F" til Nmap-skanningen for å gjøre Nmap-skanning bare ofte brukte porter.

Advarsel

- Hvis du ofte kjører Nmap -skanninger, må du være forberedt på å svare på internettleverandørens spørsmål. Noen internettleverandører ser på Nmap -trafikk regelmessig, og Nmap er et enkelt verktøy å oppdage. Nmap er et verktøy som er kjent av mange og vanligvis brukes av hackere. Som sådan kan du bli mistenkt av internettleverandøren din og må forklare i detalj hvorfor du bruker Nmap.

- Sørg for at du har tillatelse til å skanne målet! Ved å skanne www.whitehouse.gov kan du få problemer. Prøv å skanne scanme.nmap.org hvis du vil prøve Nmap -programmet. Dette nettstedet administreres og vedlikeholdes av Nmap -utviklere. Derfor kan du skanne den uten å måtte bekymre deg for å få problemer.